צוות התגובה לאירועי אבטחה של FortiGuard, גוף מודיעין האיומים והמחקר הגלובלי של חברת אבטחת הסייבר פורטינט, חקר לאחרונה מתקפת סייבר ארוכת טווח אשר התמקדה בתשתיות קריטיות לאומיות (CNI) במזרח התיכון, המיוחסת לקבוצת תקיפה בחסות איראן. המתקפה כללה פעולות ריגול נרחבות והתמקמות מקדימה חשודה ברשת – טקטיקה המשמשת לעיתים קרובות לשמירה על גישה מתמשכת לצורך יתרון אסטרטגי עתידי.

ממצאי החקירה המרכזיים

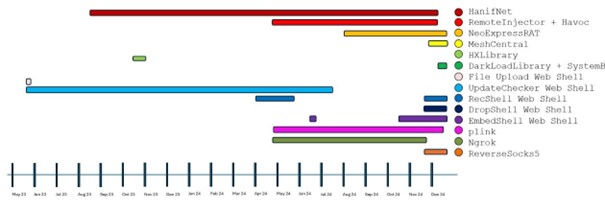

החדירה נמשכה לפחות ממאי 2023 ועד פברואר 2025, עם סימנים לפריצה המתוארכים עד למאי 2021. התוקפים השיגו גישה ראשונית באמצעות פרטי כניסה גנובים של VPN וביססו את עמדתם באמצעות מספר סקריפטים של web shells לגישה מרחוק ודלתות אחוריות, כולל שימוש ב: Havoc, HanifNet, HXLibrary ו-NeoExpressRAT. הם עקפו את סגמנטציית הרשת באמצעות שימוש בכלי פרוקסי בקוד פתוח כמו plink, Ngrok, gilder proxy ו-ReverseSocks5.

תובנות מרכזיות מהחקירה כוללות:

- המתקפה התפתחה בשלבים, כאשר התוקפים פרסו נוזקות ותשתיות חדשות לאורך זמן. הם השתמשו במטענים מותאמים אישית כדי להפעיל את Havoc ו-SystemBC בזיכרון.

- בנוסף לכלים הזמינים באופן ציבורי, התוקפים פרסו דלתות אחוריות חדשניות כמו HanifNet, HXLibrary ו-NeoExpressRAT, המאפשרות ביצוע פקודות, פעולות קבצים וגילוי מערכת.

- התוקפים נמנעו מתשתיות המבוססות בארה"ב ובמקום זאת, הסתמכו על חוות שרתים שאינן נמצאות בארה"ב.

- ההתמקמות המקדימה נשמרה באמצעות משימות מתוזמנות שנועדו להשתלב בתהליכי Windows לגיטימיים.

- תשתית הווירטואליזציה הותקפה באופן פעיל, כאשר התוקפים ביצעו איסוף מודיעין מקדים כדי להבין את תצורות הרשת.

- לאחר מאמצי בלימה, התוקפים ניסו להשיג גישה מחדש על ידי ניצול חולשות תוכנה של ZKTeco ZKBioTime אשר לא דווחו בעבר. הם גם השיקו מתקפות פישינג ממוקדות, תוך שימוש במיילים של צד שלישי שנפרצו כדי לגנוב פרטי כניסה של מנהלים.

שלבי החדירה

המתקפה התפתחה בארבעה שלבים נפרדים:

- ביסוס דריסת רגל ופעולות ראשוניות (מאי 2023 – אפריל 2024): התוקפים השתמשו בפרטי כניסה גנובים כדי לגשת ל-SSL VPN של הקורבן, פרסו web shells על שרתים חשופים לציבור והתקינו דלתות אחוריות של Havoc, HanifNet ו-HXLibrary. לאחר מכן, הם גנבו פרטי כניסה וביצוע תנועה רוחבית באמצעות RDP ו-PsExec.

- גיבוש דריסת הרגל (אפריל 2024 – נובמבר 2024): הוכנסו מנגנוני עמידות נוספים, כולל NeoExpressRAT. התוקפים חיברו פרוקסי (plink, Ngrok) כדי לעקוף את הסגמנטציה, חילצו נתוני דוא"ל ממוקדים והחלו לתקשר עם תשתית הווירטואליזציה.

- תיקון ראשוני ותגובת התוקפים (נובמבר 2024 – דצמבר 2024): הקורבן יישם צעדי בלימה ראשוניים, מה שהביא לעלייה בפעילות התוקפים. כדי לשמור על הגישה, נפרסו web shells נוספים מסוג SystemBC ו-MeshCentral, עם דגש על התמקדות במקטעי רשת CNI עמוקים יותר.

- בלימת החדירה ותגובת התוקפים הסופית (דצמבר 2024 – הווה): הקורבן הצליח להסיר את גישת התוקפים. בתגובה, התוקפים ניסו להיכנס מחדש באמצעות חולשות ביישומי ווב והשיקו קמפיינים ממוקדים של פישינג לגניבת פרטי כניסה. זוהו ניסיונות גישה כושלים מרובים.

ציר זמן המתאר את השינויים בערכת הכלים של התוקפים לאורך חדירה זו. באדיבות פורטינט

רשת הקורבן ונתיב התקיפה

לארגון הקורבן הייתה רשת בעלת סגמנטציה רבה, כולל סביבת טכנולוגיה תפעולית (OT) מוגבלת. בעוד שלא נמצא אישור לשיבוש של מערכות ה-OT, הצוות של פורטינט מצא איסוף מודיעין ממוקד וקצירת פרטי כניסה, מה שמעיד על עניין חזק של התוקפים במערכות אלו. התוקפים עברו מה-IT למקטעים מוגבלים על ידי חיבור כלי פרוקסי ושתלים (implants) כדי לעקוף את הסגמנטציה.

הכלים והתשתית של התוקפים

התוקפים הסתמכו על תשתית אירוח VPS ונמנעו מספקים בארה"ב. מאפיינים בולטים של נוזקות ששימשו את התוקפים כוללים:

HanifNet – דלת אחורית מבוססת .NET לגישה מתמשכת.

HXLibrary – מודול IIS זדוני המאפשר שליטה עמוקה במערכת.

NeoExpressRAT – דלת אחורית מבוססת Golang עם תקשורת C2 מקודדת שאינה ניתנת לשינוי.

RemoteInjector – מטען לביצוע דלתות אחוריות של Havoc באמצעות משימות מתוזמנות.

לקחים שהופקו והמלצות להתגוננות

תוקפי סייבר בחסות מדינות ממשיכים להתמקד ולפגוע ברשתות תשתית קריטיות במטרה לשמור על גישה מתמשכת. ארגונים צריכים לתעדף את אמצעי ההגנה הבאים:

שיפור אבטחת פרטי הכניסה באמצעות אכיפת אימות רב-גורמים (MFA) עבור VPN וחשבונות מורשים והטמעת מדיניות סיסמאות מחמירה עם החלפת פרטי כניסה קבועה.

חיזוק סגמנטציה וניטור הרשת כדי להגביל תנועה רוחבית ויישום ארכיטקטורת zero-trust עם שכבות של בקרות גישה.

שיפור אבטחת נקודות הקצה והאינטרנט על ידי ביצוע בדיקות תקינות שגרתיות בשירותים החשופים לאינטרנט ויישום רשימת היתרים למניעת פעולות בלתי מורשות.

פריסת ניתוח התנהגותי ופתרונות EDR כדי לאתר חריגות בזמן אמת ולבצע בדיקות חדירה וסקירות אבטחה של צד שלישי באופן קבוע.

הבטחת מוכנות תגובה לאירועים באמצעות פיתוח ובדיקת playbooks של אבטחת סייבר עבור איומים בחסות מדינות ופריסת יכולות איתור ובלימה מהירות.

תובנות סופיות והשלכות אסטרטגיות

חקירה זו מדגישה את אופיים המתמיד והמתפתח של איומי סייבר בחסות מדינות המכוונים לתשתיות קריטיות לאומיות במזרח התיכון. התוקפים הפגינו טקטיקות מתקדמות כדי להיטמע עמוק, להתחמק מאיתור ולשמור על גישה ארוכת טווח.

למרות מאמצי הבלימה, התוקפים המשיכו במאמצים להשיג גישה מחדש, מה שמעיד על עניין אסטרטגי ארוך טווח בסביבה זו. ארגונים מוכרחים לשמור על ערנות ולשכלל ללא הרף את אסטרטגיות האיתור והתגובה שלהם כדי להתגונן מפני קמפייני סייבר מתוחכמים בחסות מדינות.