פורסקאוט חושפת 33 חולשות ברכיבי תקשורת TCP/IP הנמצאים במיליוני מכשירים ברחבי העולם

מעבדות המחקר של פורסקאוט חושפות היום שורה של 33 חולשות חדשות בשם AMNESIA:33. החולשות התגלו בארבע ספריות תקשורת TCP/IP של החברות: uIP, FNET, PicoTCP ו-Nut/Net. ספריות אלו מהוות בסיס לתקשורת עבור מיליוני מכשירים ברחבי העולם והחולשות נובעות מעצם העובדה שבפיתוחן של ספריות אלו לא הושמו דגשים מספקים על אבטחתן, ועל כן המשתמשים (הן הצרכן הפרטי והן אירגונים) חשופים לאיומים בצורה משמעותית יותר.

חשיפת החולשות נעשתה על ידי מעבדות המחקר של פורסקאוט כחלק מפרויקט Memoria, אשר נוצר כדי לספק לקהילת אבטחת המידע את המחקר המקיף ביותר שנעשה לגבי אבטחת TCP/IP. חוקרי פורסקאוט זיהו כי החולשות מופיעות במגוון רחב של מכשירים ברשת (החל ממדפסות ומתגי תאורה, וכלה במצלמות רשת ומכונות קפה), והן מאפשרות לתוקף בנסיבות מסוימות לנצלן למינוף התקיפה, לרבות תקיפות כופרה, הגעה למאגרי מידע רגישים והזלגתן לגורם זדוני.

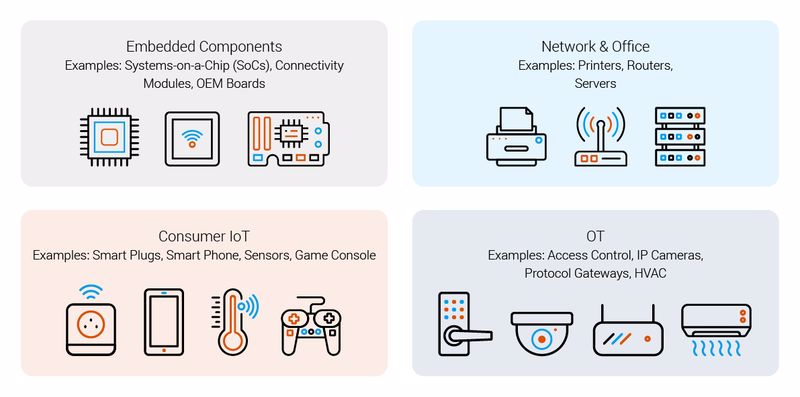

AMNESIA:33 משפיעה על 7 פרוטוקולים שונים של רכיבי תקשורת (DNS, IPv6, IPv4, TCP, ICMP, LLMNR ו- mDNS). שתיים מהחולשות ב- AMNESIA:33 משפיעות רק על מכשירי 6LoWPAN אלחוטיים. AMNESIA:33 מתחלקת ל-4 קטגוריות של איומים אפשריים: הפעלת קוד מרחוק (RCE), מניעת שירות (DoS באמצעות Crash או לופ אינסופי), דליפת מידע (infoleak) והרעלת מטמון DNS (DNS cache Poisoning). ארבעת החולשות מאפשרות הפעלת קוד מרחוק.

במילים אחרות, את החולשות האלה ניתן לנצל כדי לקבל שליטה מלאה על מכשיר המטרה (RCE), לפגוע בפעילותו ובזמינותו (DoS), להשיג מידע רגיש (infoleak) או להזריק רשומות DNS זדוניות אשר יפנו את המכשיר לדומיין הנמצא בשליטת התוקף (הרעלת DNS). עם זאת, מכשירים שונים עלולים להיות מושפעים בצורה שונה על פי הדרך בה נעשה שימוש ברכיבי התקשורת.

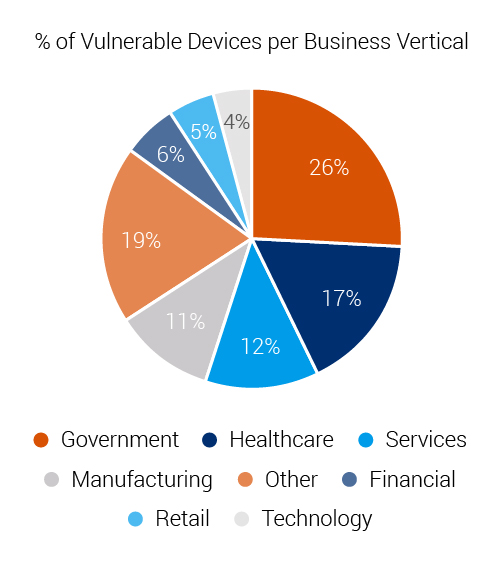

פורסקאוט מעריכה כי מיליוני מכשירים ברחבי העולם, המיוצרים על ידי יותר מ-150 יצרנים פגיעים ל-AMNESIA:33 ומושפעים בצורה ישירה מחשיפתן של חולשות אלו בעקבות הטמעת ספריות אלו במוצריהם. ספריות פגיעות אלו נמצאות כבר היום בשימוש נרחב במכשירי קצה ביתיים (לדוגמה, שקע חכם) ובמגוון מגזרים, ביניהם בריאות, ממשל, תעשיות, קמעונאות, ספקי שירותים, גופים פיננסיים ועוד. בשל תפוצתן הנרחבת ומשום שהחולשות מוטמעות במערכות משנה מסועפות וללא תיעוד, קיים קושי רב לאמוד את היקף הסיכון או לטפל בהן.

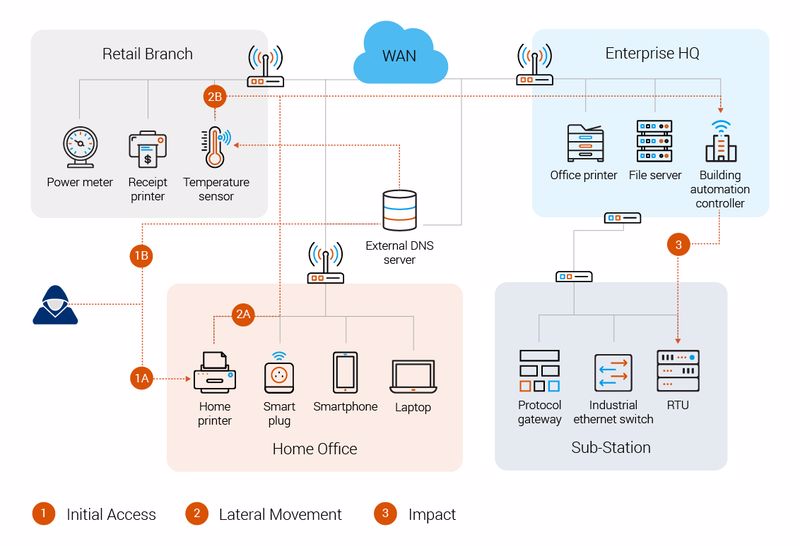

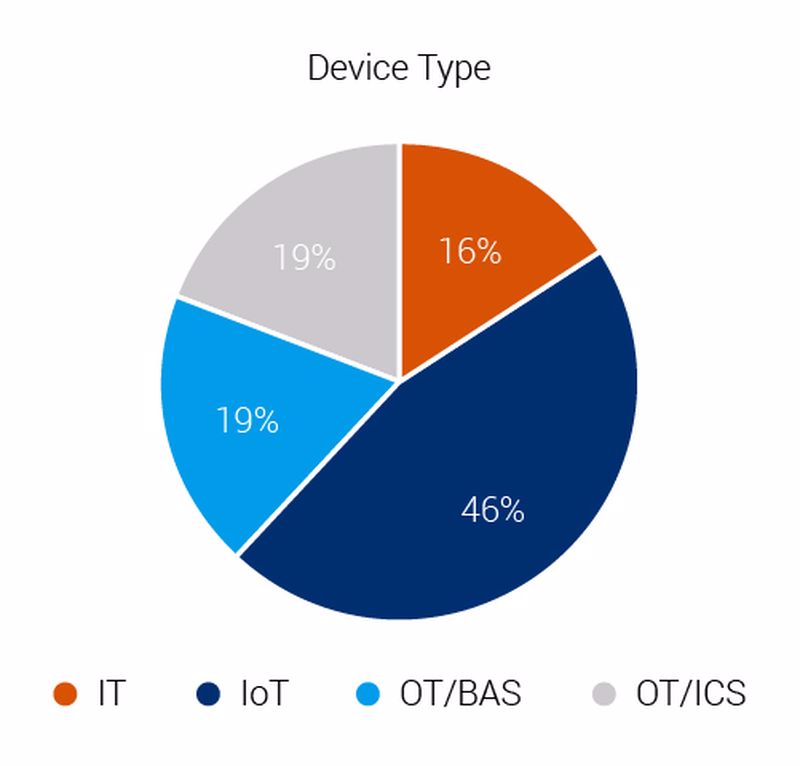

ארגונים שלא יפעלו למזעור הסיכון מותירים למעשה את הדלת פתוחה לתוקפים במכשירי IT, OT ו-IoT ברחבי הארגון. ניצול חולשות AMNESIA:33 יכול לאפשר לתוקף להשתלט על מכשיר ולהשתמש בו כנקודת גישה לרשת, כנקודת מרכזית לתנועה רוחבית ברשת, וכבסיס יציאה להתקפות על רשת המטרה או כיעד הסופי להתקפה. לגבי צרכנים, המשמעות היא שמכשירי IoT ביתיים עלולים להיות מנוצלים לצורך הוצאה לפועל של התקפות גדולות, כגון בוטנטים (botnet), מבלי שהם יהיו מודעים לכך.

מעבר לקושי הנובע מהתפוצה הרחבה, ראוי לציין כי ישנם מקרים רבים בהם חולשה תהיה קיימת ברכיב מסוים על מכשיר קצה, בעוד היצרן של אותו רכיב אינו קיים יותר. מקרה זה מציף קושי אבטחתי ממעלה ראשונה, שכן סביר שעדכון גרסה הפותר את החולשה כלל לא יופץ לאותו מכשיר. במקרים בהם יפיץ היצרן עדכון גרסה, ישנן תעשיות כגון בריאות או תשתיות חיוניות, אשר יתעכבו משמעותית בהתקנת העדכון או אף לא יתקינו עדכון זה כלל, בשל מורכבות תפעולית והצורך להשבית זמנית את המערכת לשם כך.

פורסקאוט שיתפה בממצאים את רשויות הגנת סייבר (ICS-CERT ו-CERT/CC) אשר יצרו קשר עם הספקים שזוהו במחקר. חלק מהספקים כבר אימתו את החולשות ופרסמו עדכונים; חלק עדיין חוקרים את הממצאים.

היום ברור כי מכשירים מרושתים (IoT) מהווים נקודת ממשק נוחה ומועדפת לתקיפות סייבר, בעיקר בשל האפשרות לתקיפה מרחוק והיכולת לטשטש עקבות. תוצאות המחקר חושפות בין היתר ארבע חולשות שמוגדרות כקריטיות, כך שניצולן יאפשר לתוקפים השתלטות מרוחקת על המכשיר, גניבת מידע רגיש והוצאתו משימוש תקין.

AMNESIA:33 משקפת בעיה רחבה יותר באבטחת מכשירים מחוברים. נוכח העובדה שספריות התקשורת הפגיעות מופצות ומתפשטות במגוון וריאנטים בצורה רחבה בשוק, ייתכן מצב בו הספריות הוטמעו על ידי יצרנים רבים במגוון תעשיות. ברמה הארגונית, מדובר גם באתגר הגנתי ותפעולי, שכן מנהל אבטחת המידע בארגון כלל אינו יודע האם המכשיר שברשת מכיל חולשות, וייתכן שכאשר הדברים יתבררו יהיה מאוחר מידי.

לאור מורכבות הזיהוי והעדכון של מכשירים עם חולשות, ניהול הטיפול בחולשות צפוי להוות אתגר לאנשי אבטחת מידע. בפורסקאוט ממליצים על אימוץ פתרונות המספקים תמונה מדויקת לגבי המכשירים הנמצאים ברשת ואשר מאפשרים ניטור תקשורת ברשת ואת היכולת לבודד מכשירים עם חולשות.

לדברי נאור קלבו, מנהל מחקר-סייבר בפורסקאוט ישראל, "חשיפת AMNESIA:33 מראה לנו פעם נוספת בצורה ברורה כי יצרנים רבים ומובילים בשוק עדין לא מייחסים את החשיבות הנדרשת לאבטחת מוצריהם, הנמצאים במגזרים ובמקומות הרגישים ביותר (בתי חולים, תעשיות קריטיות, ארגונים ממשלתיים ועוד). המציאות שבה ארגונים רבים נופלים כקורבנות לפריצות, דליפות מידע ותקיפות כופרה מוגדרת לרוב על סמך החוליה החלשה ביותר ברשת. חשיפת מחקר זה מוכיחה ש"חוליות" אלו רבות ומסוכנות יותר. בנוסף, אם עד היום רוב ההתמקדות הייתה ב"מרדף" אחר מכשירי קצה פגיעים, חשיפת מחקר AMNESIA:33 מלמדת כי הרובד העמוק יותר של ספריות הליבה (כדוגמת TCP/IP) מהווה אתגר רחב יותר, משמעותי יותר ובעיקר מסוכן יותר. אין ספק שבתקופה הקרובה נראה התקפות רבות בגזרה זו".

מזעור סיכונים/ אז מה עושים?

הערכת הסיכון: ארגונים צריכים לבצע הערכת סיכונים מקיפה לפני שהם פונים לבצע מזעור סיכונים. ביצוע הערכת הסיכון כולל זיהוי מכשירים העלולים להיות פגיעים, הבנה של התפקיד העסקי שלהם וכמה הם חיוניים לפעילות, וכן את אפיקי התקשורת והחשיפה שלהם לאינטרנט. בהתבסס על הערכה זו, יש לקבוע את רמת המזעור הדרושה.

עדכונים. מזעור הסיכונים האופטימלי נעשה באמצעות זיהוי ועדכון מכשירים פגיעים. עם זאת, לעיתים:

o ספק של מכשירים עלול שלא ליצור עדכון לתיקון המכשיר

o עדכון ישיר של רכיב משובץ (embedded system) עלול לפגוע באחריות של יצרן המכשיר

o מכשיר עלול להיות חלק מפעילות חיונית לעסק ולכן עלול שלא להיות מעודכן עד שיקבע חלון

תחזוקה בעתיד

סגמנטציה למזעור סיכון: עבור מכשירי IoT ו-OT אשר לא ניתן לעדכן, ניתן לבצע סגמנטציה למזעור החשיפה שלהם לרשת, וזאת מבלי לפגוע ביכולות חיוניות למשימה. סגמטציה וחלוקה לאזורים גם מגבילה את רדיוס הפגיעה במקרה וחולשה במכשיר מנוצלת על ידי תוקפים.

נטרול או חסימת תעבורת IPv6: מאחר ומספר חולשות ב- AMNESIA:33 קשורות לרכיבי IPv6, ניתן לנטרל או לחסום תעבורת IPv6 כאשר היא אינה נדרשת.

הסתמכות על שרתי DNS פנימיים: ניתן להגדיר מכשירים כדי שיסתמכו על שרתי DNS פנימיים כאשר הדבר מתאפשר, ובמקביל יש לנטר מקרוב תעבורת DNS חיצונית. זאת מכיוון שחולשות ב- AMNESIA:33 קשורות לקליינט DNS אשר דורש משרת DNS זדוני שיענה לו עם חבילות מידע זדוניות.

ניטור אחר חבילות פגומות: יש לנטר את כל תעבורת הרשת אחר חבילות פגומות (לדוגמא, כאשר הם מכילים שדות ארוכים מידי או שהם כושלים בבדיקות סכום – checksums) אשר מנסות לנצל חולשות מוכרות או פרצות יום אפס. זאת מאחר וחולשות רבות קשורות ל- IPv4 ורכיבים סטנדרטיים אחרים. יש לחסום חריגות ופגמים בתעבורת IP, או לפחות יש להתריע עליהן למפעילי הרשת.

בנוסף ממליצה פורסקאוט:

דע מה נמצא ברשת: זיהוי מדויק וניהול מצאי של כל המכשירים ברשת הם הבסיס לכל הערכת ומזעור סיכונים. כדי לנצל חולשת AMNESIA:33, תוקף זקוק לערוץ תקשורת אל מכשיר פגיעה או ערוץ אשר מנותב אל רשת פנימית. מכשירים שאינם מוכרים עלולים להוות אפיק שכזה לפגיעה במכשירים פגיעים. לכן, חיוני להשתמש בפלטפורמה אשר יכולה לחסום את כל המכשירים הבלתי מורשים מגישה אל הרשת הארגונית.

הערכת הסיכון: לצורך ויזביליות בסיסית, ניתן להשתמש ב-Security Policy Template של פורסקאוט, כדי לזהות מכשירים העלולים להיות פגיעים. הכלי החדש מזהה מכשירים המשאירים עקבות שימוש ברשת באמצעות uIP, Nut/Net, FNET ו-PicoTCP.

עדכונים: עבור מכשירים שזמינים להם עדכונים ואשר ניתן לעדכן ללא חלון תחזוקה, פורסקאוט יכולה לסייע בניהול תהליכי תיקון אל מול כלי אבטחה ו-IT אחרים.

עוד בנושא סגמנטציה למזעור הסיכון: מכשירים המחוברים ישירות לאינטרנט נמצאים בסיכון הגדול ביותר לפגיעה מ-AMNESIA:33. פורסקאוט מספקת מיפוי של זרמי התקשורת הקיימים. הדבר עונה לא רק על צורך כדי לתכנן אזורי סגמנטציה יעילים, אלא הוא גם מספק בסיס כדי להבין אפיקי תקשורת חיצוניים ופנימיים. הדבר יכול לסייע בזיהוי תקשורת חריגה או בלתי רצויה, ולהכניס לפעולה בקרי סגמנטציה כדי למזער את הסיכון. ברגע שמזוהה מכשיר עם חולשה, ניתן לייצר קבוצה לוגית של נכסים סמוכים כדי להפעיל סגמנטציה על אותו אזור. כאשר מבצעים זאת, חיוני להתחשב בתפקיד העסקי של המכשירים – מכיוון שפעולה על מדפסת תהיה שונה מאשר זו שנבחר להפעיל לגבי מכשיר IoT החיוני לפעילות העסקית.

אכיפת עמידה בתקנות אבטחה: ניתן להשתמש בפורסקאוט כדי לנטר ולאכוף עמידה בדרישות אבטחה עבור כל המכשירים המרושתים ב"ארגון של הדברים" (Enterprise of Things). מכשירים שאינם עומדים בדרישות האבטחה (מכשירים עם סיסמאות חלשות, שאינם מעודכנים ובעלי מערכת הפעלה ישנה) הם לעיתים יעד מרכזי להתקפות.

ניטור תקשורת הרשת: בנוסף להפחתת הסיכון המיידי באמצעות פעולות מזעור, לקוחות גם צריכים להמשיך לנטר את התעבורה המגיעה ויוצאת ממכשירים בסיכון גבוהה. פורסקאוט מנטרת את התעבורה המתמשכת ואת התנהגות המכשיר, כך שכאשר מתרחשת תעבורה חריגה, ניתן לבצע פעולות מנע. עבור רשתות OT, פורסקאוט פרסמה שני סקריפטים של Forescout eyeInspect אשר מזהים ניצול פעיל של חולשות AMNESIA:33. בכך ניתן לנקוט בצעדים חיוניים למזעור ההתקפה ברגע שהחלה.