"המדריך למתקפות פעילות 2021" מגלה כי 69% מההתקפות שסופוס הגיבה אליהן ב-2020 השתמשו בפרוטוקול גישה מרחוק (RDP) לצורך ביצוע תנועה רוחבית ברשת שנפרצה

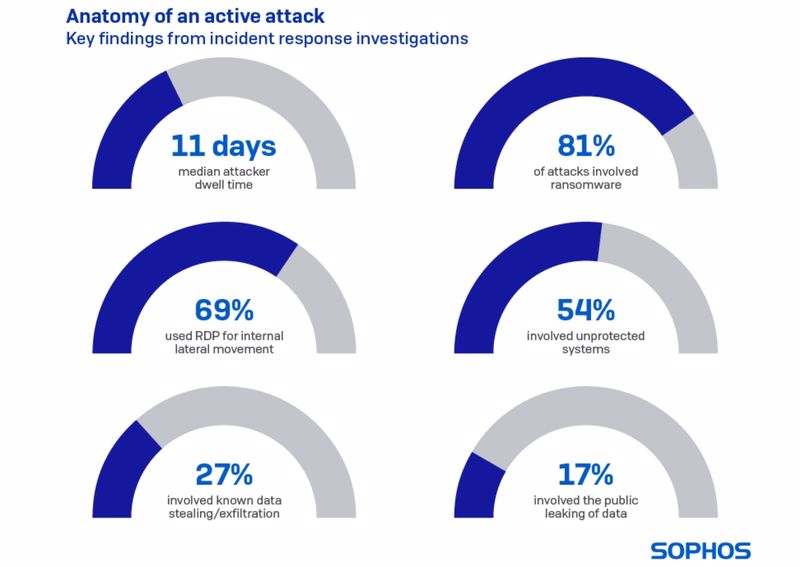

סופוס, מובילה גלובלית באבטחת הדור הבא, פרסמה את מדריך "Active Adversary Playbook 2021 ", המציג התנהגויות, כלים, טכניקות ותהליכים (TTP) שציידי האיומים וצוותי התגובה לאירועים של החברה תצפתו בשטח במהלך שנת 2020. נתוני זיהוי ה-TTP כוללים גם את תחילת 2021. הממצאים מראים כי הזמן בו תוקף שוהה ברשת לפני שזוהה עמד על 11 ימים בממוצע, או 264 שעות. הזמן הארוך ביותר בו פריצה התרחשה ללא זיהוי עמד על 15 חודשים. תוכנות כופר, המופיעות ב- 81% מהאירועים ו- 69% מההתקפות האחרות כללו שימוש בפרוטוקול גישה מרחוק (RDP) לצורך ביצוע תנועה רוחבית בתוך הרשת.

המדריך מבוסס על נתוני הטלמטריה של סופוס וכן על 81 חקירות של אירועים ותובנות מצוות התגובה המנוהלת לאיומים (MTR), המורכב מציידי איומים ואנליסטים, ומצוות התגובה המהירה ( Sophos Rapid Response) של סופוס. מטרת המדריך היא לסייע לצוותי אבטחה להבין מה תוקפים עושים במהלך התקפה וכיצד לזהות ולהגן מפני פעילות זדונית ברשתות שלהם.

ממצאים מרכזיים במדריך כוללים:

ממוצע הזמן בו תוקף שוהה ברשת לפני גילוי עמד על 11 ימים – המשמעות היא שהתוקפים מקבלים 264 שעות פנויות לביצוע פעילות זדונית, כגון ביצוע תנועה רוחבית, איסוף מודיעין, credential dumping, חילוץ נתונים ועוד. חלק מהפעולות האלה יכולות לארוך החל ממספר דקות ועד מספר שעות עד להטמעה – ולעיתים קרובות הן מתבצעות במהלך הלילה או מחוץ לשעות העבודה הרגילות – כך ש- 11 ימים מספקים לתוקפים זמן מספיק כדי לגרום נזק לרשת הארגונית. יש לציין כי מתקפות כופר דורשות זמן קצר להתבססות ברשת מאשר התקפות "חמקניות", מכיוון שהן יותר ממוקדות בהרס.

90% מההתקפות שנצפו כללו שימוש בפרוטוקול גישה מרחוק (RDP) – וב- 69% מכל המקרים, התוקפים השתמשו ב- RDP לצורך ביצוע תנועה רוחבית. לרוב, אמצעי אבטחה עבור RDP, כגון VPN ואימות רב שלבי, נוטים להתמקד בהגנה על גישה מבחוץ, אך אלה לא יעבדו אם התוקף כבר מצא את דרכו אל תוך הרשת. השימוש ב- RDP לצורך תנועה רוחבית הוא נפוץ יותר בהתקפות פעילות אשר מערבות עבודה ידנית, כגון אלה הכוללות תוכנות כופר.

קיימת קוארלציה מעניינת בין חמשת הכלים המובילים שנמצאו ברשתות של קורבנות. לדוגמא, כאשר PowerShell נמצא בשימוש במסגרת התקפה, Cobal Strike נצפה ב- 58% מהמקרים, PsExec נמצא ב- 49% , Mimikatz ב- 33% ו- GMER ב- 19%. Cobalt Strke ו- PsExec נמצאו יחדיו ב- 27% מההתקפות, בעוד Mimikatz ו- PsExec הופעלו יחדיו ב- 31% מההתקפות. לבסוף, השילוב של Cobalt Striks, PowerShell ו- PsExec התרחשו ב- 12% מכלל ההתקפות. זיוהי קוארלציה שכזו הוא חשוב מכיוון שהזיהוי שלהם על השרת יכול לספק התראה מוקדת להתקפה שבדרך, או כדי לאמת נוכחות של התקפה פעילה.

תוכנות כופר מעורבות ב- 81% מההתקפות שסופוס חקרה. הפעלת תוכנת הכופר היא בדרך כלל הנקודה בה מתקפה נחשפת בפני צוות אבטחת ה- IT. לכן, אין זו הפתעה כי רוב האירועים שסופוס הגיבה אליהם כוללים תוכנת כופר. סוגי התקפות נוספים שסופוס חקרה כוללים גניבת נתונים בלבד, כריית מטבעות וירטואליים, סוסים טרויאנים לבנקאות, מוחקים (Wipers), droppers, כלי בדיקת חדירה (pen test/attack) ועוד.

"אופק האיומים הופך לצפוץ ומורכב יותר, עם התקפות מצד תוקפים בעלי טווח רחב של יכולות ומשאבים, החל מילדוני מקלדת (script kiddies) ועד לקבוצות איום הפועלות בגיבוי מדינות. אופק שכזה הופך את החיים מאתגרים ביותר לצד המגן", אמר ג'ון שיאר, יועץ אבטחה בכיר בסופוס. "במהלך השנה האחרונה, צוות המגיבים שלנו סייע לנטרל התקפות שהופעלו על ידי יותר מ- 37 קבוצות תקיפה, עם יותר מ- 400 כלים שונים. רבים מהכלים האלה נמצאים בשימוש גם על ידי מנהלי IT ומומחי אבטחה במהלך העבודה היומיומית שלהם, כך שלזהות את ההבדל בין פעילות זדונית לפעילות רגילה זה לא תמיד פשוט".

"כשהתוקפים מבלים ממוצע של 11 ימים ברשת, ומטמיעים את ההתקפות שלהם בפעילות ה- IT השגרתית, חיוני שמגינים יבינו את סימני האזהרה אותם צריך לחקור. אחד מהדגלים האדומים האלה, לדוגמא, מופיע כאשר כלי או פעילות לגיטימיים מופיעים במקום בלתי צפוי. יותר מהכל, המגינים צריכים לזכור כי טכנולוגיה יכולה לעשות הרבה, אבל עם אופק האיומים של היום, ייתכן וזה לא מספיק. ניסיון אנושי והיכולת להגיב צריכים להיות חלק חיוני מכל פתרון אבטחה".